La source: https://medium.com/phala-network/on-chain-privacy-protection-never-absent-5e1d8abab0c0

Traducteur: @Ighcrypto

Blockchain offre une solution numérique décentralisée et sans confiance pour protéger nos données, ce qui, dans une certaine mesure, fait de notre quête d’une protection complète de la vie privée une réalité.

L’une des raisons est que la blockchain est un système décentralisé, dans lequel les informations en chaîne peuvent être vues sur tous les nœuds du réseau; en outre, l’algorithme de consensus exige que toutes les transactions soient publiques et vérifiables.

Sur la base de ce qui précède, toutes les informations soumises en chaîne sont totalement transparentes, des transactions aux contrats, même les détails sont également traçables. De plus, la blockchain étant inviolable, les informations seront enregistrées en permanence.

Quelqu’un soutient que les comptes de la blockchain sont tous créés personnellement, de sorte que l’adresse ne révélera pas l’identité de leur propriétaire, ce qui sécurise les données personnelles des utilisateurs même si elles sont tracées. La vérité est que nous devrons interagir plus ou moins avec notre véritable identité lors de l’utilisation de comptes blockchain. D’autres peuvent toujours vous suivre à travers vos transactions en chaîne.

Par exemple, Kim Nilsson, un hacker talentueux du mont Gox, a mis 3 ans à enquêter et a finalement trouvé le voleur de pièces en se basant sur des indices provenant d’enregistrements de transactions massives, car les transactions blockchain sont traçables et les comptes ne seront pas modifiés assez fréquemment pour la plupart des gens.

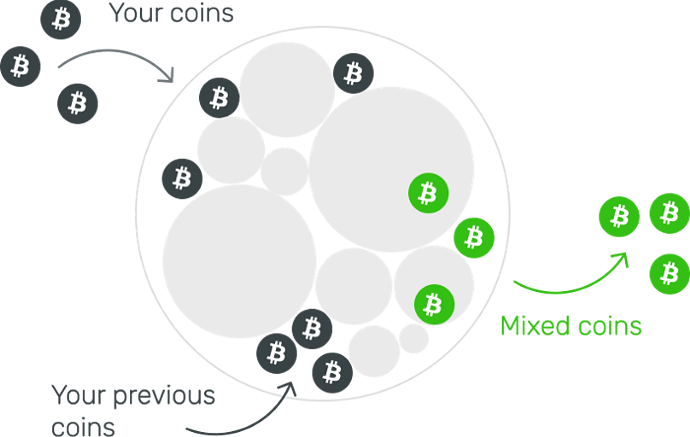

Mixer

Bitcoin Mixer peut être la première solution contre les problèmes de confidentialité dans la blockchain.

Par exemple, le héros principal d’un film de gangsters se rassemblait souvent et marchait avec un groupe de personnes portant des vêtements similaires avec lui pour échapper au suivi. De même, si un mixeur était appliqué dans les transactions, il transférerait des pièces via plusieurs comptes (des dizaines ou des centaines) pour affaiblir largement la relation possible entre l’expéditeur et le destinataire, ce qui pose beaucoup de difficultés sur le suivi du trafic des actifs.

Mixer est simple et facile à comprendre et à mettre en œuvre. Toutefois:

- Un utilisateur doit d’abord transférer son actif dans le mélangeur, ce qui signifie que si quelque chose ne va pas, il peut perdre définitivement son actif.

- Pourtant, les transactions peuvent être tracées malgré l’énorme difficulté qui diminue déjà progressivement avec le développement de méthodes d’analyse et d’algorithmes de haute technologie.

Vos pièces precedents

pièces mixtes

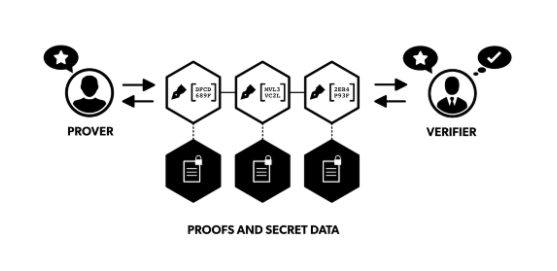

Preuve de connaissance zero

Une meilleure solution, en plus du Mixer, est de créer une nouvelle chaîne en allusion à la confidentialité, qui est adoptée par de nombreux projets blockchain. Parmi eux, la preuve de connaissance zéro est la plus populaire.

La preuve de connaissance zéro, comme son nom l’indique, est un processus de preuve dans lequel des informations supplémentaires sur les connaissances ne peuvent pas être obtenues. Un exemple courant est le casse-tête Sudoku: voici une question sudoku. Si vous vous demandez si elle peut être résolue, il faudrait que je prouve que la réponse existe sans la révéler. Comment? Je vais vous montrer 9 nombres désordonnés dans la colonne ou la ligne que vous choisissez au hasard. Il y a clairement une réponse lorsque vous voyez que chaque numéro est ici. Et ainsi de suite, plus vous vérifiez de colonnes et de lignes, plus vous pensez que la réponse existe. Cependant, dans un tel processus, vous n’avez obtenu aucune information relative à la réponse.

Des problèmes existent. Premièrement, la quantité de données à vérifier est énorme. De Zk-Snark [2] à pare-balles, il est drastiquement réduit mais la vérification n’est toujours pas efficace; Deuxièmement, le processus de génération de preuve est gourmand en calculs et prend du temps. De plus, la preuve de connaissance zéro nécessite un circuit spécial pour chaque logique spécifique, ce qui signifie qu’il n’y a pas de circuit universel et que le seuil technique est relativement élevé.

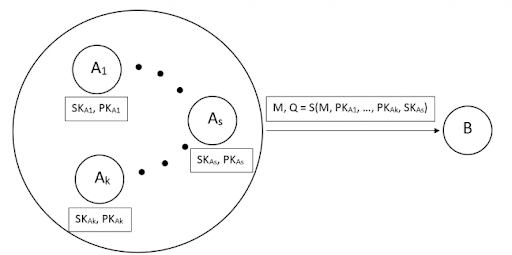

Adresse Furtive Et Signature De L’anneau

L’adresse furtive et la signature en anneau sont toutes deux utilisées dans les technologies de Monero [3]. Nous savons que ,. à l’heure actuelle, la plupart des transactions et des comptes sont liés dans la majorité des projets blockchain tels que Bitcoin, Neo, ETH, etc.

Mais la technologie d’adresse furtive intégrée à Monero dissimule l’adresse de destination réelle d’une transaction. Étant donné que les transactions ne sont pas liées aux comptes, chaque transaction elle-même est un compte distinct.

À titre d’exemple, la transaction courante est la suivante: je vous transfère 50 cents de mon compte et vous signez et recevez. Avec une adresse furtive, le mode de transaction sera: J’ai créé un compte dans les 50 cents, et seule votre clé privée peut entrer dans ce compte.

Alors que l’adresse furtive peut masquer l’adresse de destination, la signature en anneau peut masquer l’adresse source. Il se compose d’un groupe de signatures numériques de divers utilisateurs qui se réunissent pour former un anneau. À partir de la sortie, les signatures en anneau protègent le signataire réel en masquant le côté entrée d’une transaction. Par conséquent, tous les membres de l’anneau sont des signataires plausibles et l’identité de l’expéditeur ne peut pas être détectée.

Le problème est également évident. Il est si difficile de rechercher vos informations de blocage pour quiconque, même vous-même. Si vous vous demandez quelles transactions doivent vous être envoyées, vous devez essayer chaque transaction avec votre clé privée. Sans essayer, vous ne saurez même pas si la transaction vous appartient ou non.

Cryptage Homomorphe

Le cryptage homomorphe est principalement utilisé dans les contrats intelligents, dans lesquels les autres technologies mentionnées ci-dessus ne peuvent pas être adoptées. La logique est écrite par les utilisateurs, et vous ne connaissez pas la forme exacte, ce qui implique qu’il n’y a pas de circuit de vérification écrit à l’avance. Mais le cryptage homomorphe peut protéger la vie privée dans une certaine mesure.

En termes simples, il effectue des calculs sur des données cryptées.

Un cas simple, si j’ai 2 kg de poire, 1 dollar le kg, alors j’ai des poires valant 2 dollars. Cela prouve une relation correspondante entre les poires et leur valeur. Vous pouvez déterminer la valeur à partir du poids, et vice versa.

Le chiffrement homomorphe calcule sur des textes chiffrés et génère un résultat chiffré qui, une fois déchiffré, correspond au résultat des opérations comme si elles avaient été effectuées sur le texte en clair. De cette manière, la confidentialité et l’exactitude du résultat du calcul peuvent toutes deux être garanties, en mettant en œuvre la protection de la confidentialité dans le contrat intelligent.

Environnement d’exécution sécurisé (TEE)

TEE is a secure area of a chip, which is protected by the hardware in the most direct way. Only the secure system process has access to the data and code loaded inside TEE, thus to guarantee confidentiality or sensitivity.

In fact, TEE is very common in our daily life. Whether iOS or Android, Qualcomm, A13 Bionic, or Kirin, they all embed TEE to protect our personal information locally.

Many researchers are working on methods to combine TEE with blockchains as well. A blockchain system supported by TEE can not only implement privacy-protecting transaction processing and contract execution, but also add execution possibilities for projects without smart contract such as Bitcoin.

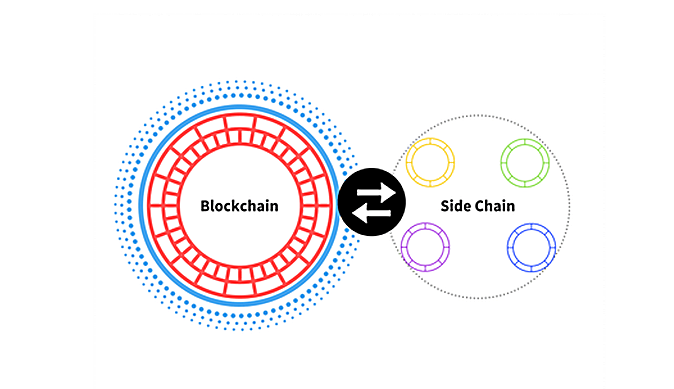

Sidechain Et Canal

En plus des schémas ci-dessus qui fonctionnent directement sur le programme, les solutions de la deuxième couche peuvent également bien résoudre les problèmes de confidentialité rencontrés par la blockchain.

La sidechain est attachée à la chaîne principale à l’aide d’une cheville bidirectionnelle et n’interagit avec la chaîne principale que lorsque les actifs clés sont transférés. D’autres transactions ordinaires sont simplement gérées par la sidechain sans synchronisation, évitant ainsi les violations de la vie privée.

La solution sidechain a théoriquement résolu le problème rencontré par la plupart des blockchains, mais avec elle-même un sacrifice de la décentralisation. Étant donné que les chaînes latérales peuvent fonctionner et être maintenues de manière organisée, une blockchain appliquant une telle solution manquerait de sécurité car elle est entièrement centralisée.

Actuellement, le système de canaux est principalement basé sur le réseau Bitcoin Lightning. L’utilisateur crée un compte multi-signature sur la chaîne principale avec seulement deux parties. Pendant cette période, les deux participants peuvent initier des périodes illimitées d’allocations de solde hors chaîne, et il leur suffit de soumettre le résultat final sans autres données à la chaîne principale, évitant ainsi la fuite d’informations sur les transactions. Cette structure, bien que simple, est très peu pratique. l’utilisateur doit verrouiller à l’avance une partie des actifs à l’intérieur du canal. De plus, il existe un risque d’attaque Eclipse dans le règlement des différends.

Résumer

La recherche sur la protection de la vie privée de la blockchain est en hausse. De nouvelles technologies et solutions émergent les unes après les autres. Je crois qu’un jour, il y aura un système parfait pour mettre en œuvre la confidentialité en chaîne. Nous attendons tous cela avec impatience.

À propos de Phala

Une blockchain de contrat intelligent confidentiel basée sur un substrat sur laquelle vous pouvez développer des applications de blockchain préservant la confidentialité et la confidentialité d’abord. Membre de la gamme de départ du programme Substrate Builders. Récipiendaire de la subvention de la Fondation Web3..