Le lancement du mainnet de Phala approchant, il est important d’expliquer ce qu’est Phala et pourquoi nous pensons qu’il fournit la prochaine génération de services Cloud indispensables pour le Web et plus.

Qu’est ce que Phala exactement ?

En son centre, Phala est un réseau informatique en nuage qui 1) offre une puissance informatique comparable aux services Cloud existants mais également 2) préserve la confidentialité des programmes gérés (c’est à dire que les états internes des programmes et les interactions avec ses utilisateurs ne sont pas publiquement visibles), et 3) maintient les propriétés d’une chaîne de blocs (blockchain) en étant sécurisé et sans tiers de confiance.

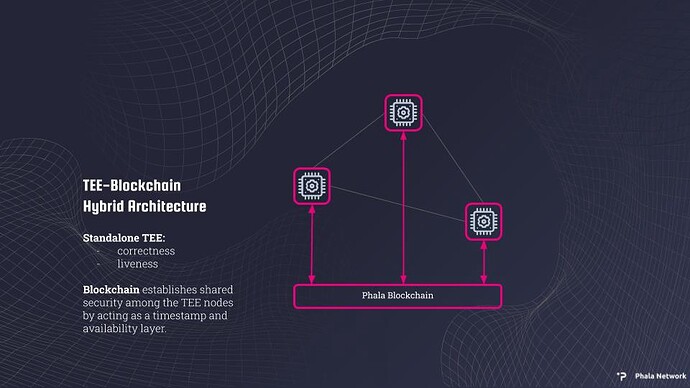

Il combine un réseau P2P (de personne à personne) de machines vérifiées qui opèrent un logiciel open-source (Phala runtime) et une chaîne de blocs (blockchain) pour l’assurance de plus de sécurité. Toutes les opération informatiques se font sans intermédiaire et donc sans tiers de confiance puisqu’il n’y a pas d’exécuteur centralisé ni de gestionnaire de données. Le réseau Phala sert uniquement d’interface entre la puissance de calcul et les utilisateurs, avec la chaîne de blocs (blockchain) ordonnant les transactions et garantissant leur sécurité sans en révéler le contenu.

Phala est plus qu’une plateforme de contrats-intelligents. Il est possible de faire fonctionner des programmes extérieurs sur Phala, aussi bien des contrats-intelligents indépendants que des programmes Turing-complet normaux qui peuvent être mis à jour et entretenus même après avoir été déployés sur le réseau. Phala combine le meilleur du Web2.0 et du Web 3.0, c’est à dire les performances de programmes centralisés et la confidentialité des applications distribuées sans intermédiaires. Mais Phala a une dimension supplémentaire : Il sert d’infrastructure pour les échanges importants de données entre des parties qui n’ont pas besoin de se faire confiance mutuellement puisque les données peuvent être utilisées sans être révélées (par exemple pour l’apprentissage automatique ou la gestion de l’identité).

En deux mots, Phala est constitué de deux types de nœuds :

-

Les travailleurs TEE

-

Les gardiens

C’est comme si les fonctions des mineurs en preuve de travail (PoW) étaient séparées entre le traitement des transactions utilisateur (travailleur TEE) et l’entretien et la validation de la chaîne de blocs (Gardiens).

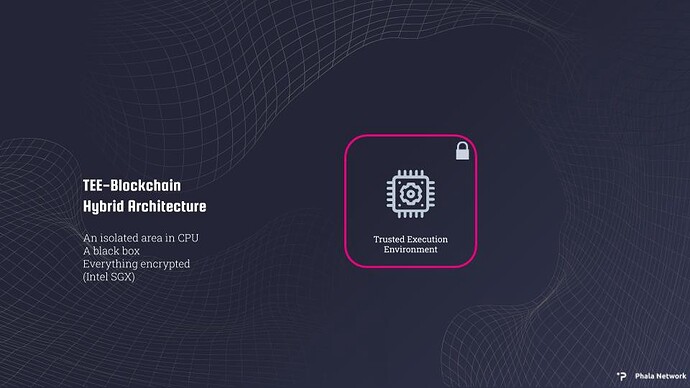

Les travailleurs TEE font fonctionner le matériel qui garanti que le code et les données chargées à l’intérieur sont protégés tout est respectant leur confidentialité et leur intégrité. Les processeur inviolables ainsi appelés TEE (Trusted Execution Environment – en Français : environnement d’exécution de confiance) sont connectés de partout à travers le monde d’une manière qui ne nécessite pas d’autorisation (permissionless). Les travailleurs TEE sont similaires aux mineurs de Bitcoin et d’Ethereum en ce sens que n’importe qui peut participer en se connectant au réseau Phala, cependant ils sont différents dans le sens où l’équipement nécessaire est plus facilement accessible pour les amateurs. La plupart des ordinateurs personnels grand publique permettent de se connecter au réseau et de faire fonctionner le code en tant que TEE. C’est une propriété importante pour préserver la décentralisation du réseau, qui est fondamentale pour rendre Phala opérationnellement solide et non-censurable.

Plus de 120 nœuds font fonctionner Phala dans 30 villes à travers 3 continents. Encore beaucoup plus de points à afficher sur cette carte…

Les gardiens font fonctionner des nœuds qui maintiennent la blockchain Phala.

Ils gèrent la connexion entre les utilisateurs et les travailleurs TEE qui assurent la sécurité de chaque interaction. Les gardiens vérifient constamment que le matériel des travailleur et leur logiciels ne sont pas modifiés et restent sûrs, ils gèrent la rotation des travailleurs ainsi que le facteur de réplication et gèrent leur état en enregistrant les entrées et sorties pour maintenir l’ordre sans révéler le contenu. Néanmoins les gardiens n’ont pas accès aux entrées et sorties, pas plus que les travailleurs TEE eux mêmes, seul le logiciel interne aux TEE y a accès.

La blockchain de Phala est très légère comparée aux autres blockchains Turing-complet telles qu’Ethereum, Tezos ou EOS, puisse que contrairement à ces dernières, dans Phala les calculs se font aux niveau des travailleurs TEE.

Pourquoi les TEE ?

Une des fonctions les plus séduisante instaurée par l’exécution des programmes au sein des TEE est que l’on puisse vérifier leur changement d’état sans révéler aucune donnée. En même temps, la performance des TEE est meilleure que celle des plateformes de contrat-intelligents existantes puisque les programmes sont directement effectués par du matériel physique plutôt que par une machine virtuelle.

Un tel avantage au niveau de la vitesse d’exécution permet à Phala de faire fonctionner non-seulement de simples contrat-intelligents mais également des applications complexes Web 2.0 et de prendre en charge une masse de travail qui était jusqu’ici adaptée uniquement aux fournisseurs de services centralisés de nuage informatique tels que AWS et Azure, comme par exemple : apprentissage automatique, analyses big data et simulations complexes.

D’un autre côté, nous sommes conscients que les TEE ne sont pas la solution miracle pour tous les risques liés à la sécurité. Nous connectons les TEE avec une blockchain décentralisée pour maitriser certaines de leurs « faiblesses intrinsèques », pour minimiser tout risque de faille matérielle (essentiellement théorique) ainsi que le nombre de points faibles, les travailleurs Phala effectuent les calculs à travers plusieurs copies d’un logiciel open-source et prouvé comme étant non-malveillant.

Le réseau est aussi à l’épreuve de la collusion, ce qui veut dire qu’il est résistant aux mineurs s’associant ou abusant de leur puissance d’une mauvaise manière. Seuls les appareils vérifiés qui opèrent le logiciel le plus à jour et non-modifié sont autorisés à se connecter à Phala après un protocole de sécurité et une rotation des postes effectué par les gardiens.

De plus, nous essayons de fournir une chaine de compilation, basée sur Rust et WebAssembly, pour que nos développeurs puissent construire facilement des programmes fiables et efficaces. Veuillez vous referez à cet article pour en savoir plus à propos de la manière dont Phala relève les défis liés à la sécurité.

En résumé, on peut voir Phala comme un nuage informatique mondial qui préserve la confidentialité mais qui n’a pas besoin d’être autorisé. Nous pensons que c’est une amélioration notable dans le fonctionnement des nuages informatiques publiques qui permettent l’échange d’une quantité énorme de données entre les individus, les sociétés et les gouvernements.

Pourquoi un nuage informatique et pas simplement une plateforme de contrat-intelligents ?

Comme nous l’avons brièvement évoqué au dessus, les fonctionnalités de Phala sont tournées vers les services informatiques généraux contrairement aux chaines de blocs « traditionnelles ». Cela veut dire que nous ne devrions pas nous limiter aux cas d’usages existants de la blockchain mais essayer de satisfaire des besoins plus larges pour l’utilisation de services internet et autres types de calculs sans intermédiaires.

Un nuage informatique transparent et décentralisé, publique et au niveau mondial garantit que ses exécutants (dans notre cas ce sont les gardiens et les travailleurs qui font fonctionner le système d’exploitation open-source et auditable Phala) ne peuvent pas pirater le fonctionnement ou les données utilisateur de façon prouvée. Tout est transparent au sujet de ce nuage informatique excepté pour le traitement des données utilisateur. Nos concurrents tels que Google, Alibaba ou Microsoft ne peuvent pas promettre les mêmes propriétés, bien qu’ils utilisent des services TEE similaires, puisque leurs serveurs sont hébergés dans des data centers centralisés.

Par conséquent nous sommes confiants par le fait que Phala peut faire mieux qu’eux et créer un Cloud avec un fort potentiel qui préserve réellement la confidentialité.

La transition numérique qui prend forme sous nos yeux implique d’énormes conséquences pour les individus, les entreprises et les gouvernements. La prolifération de la 5G, l’expansion de l’internet des objets (IoT) et autres technologies d’intelligence artificielle ainsi que la transition vers des solutions basées sur le Cloud pour les entreprises ainsi que pour les personnes et les appareils intelligents crée une demande pour le stockage, le suivi, la connexion, l’échange et plus important encore le traitement d’énormes quantités de données.

Les données ne peuvent plus êtres cloisonnées par de multiples fournisseurs de service, tant les entreprises que les individus doivent pouvoir traiter au sein de cette nouvelle économie numérique en utilisant leur données. Pour autant les gouvernements ont besoin de s’assurer que ces transactions sont conformes aux les règles en vigueur tant au niveau local que mondial. Ces changements symboles d’une génération ont lieu en temps réel. Et pourtant il n’existe, à ce jour, aucune solution intermédiaire permettant l’usage des technologies sur le Web de manière efficace et sans autorisation et qui combine le droit a la vie privée pour les individus et les entreprises avec les besoin de sécurité de la société. Le monde évolue de plus en plus vers le Cloud et l’informatique en périphérie de réseau mais les infrastructures actuelles ne répondent pas aux défis que cela engendre. Phala est la solution.

Quelle est la vision ?

Pour prévenir un futur numérique dystopique provoquant des scénarios orwelliens ou à l’opposé anarchistes, nous avons besoin que la technologie conserve (sans altérer) la structure des institutions sociétales établies et fournisse les garde-fous du domaine numérique.

Phala peut relever ces défis. Nous prévoyons de nombreux cas-utiles ou les personnes, les entreprises ainsi que les gouvernements peuvent utiliser un protocole unique qui garanti aussi bien la confidentialité que la confiance mutuelle. Tout comme le Bitcoin a permis de créer une rareté numérique vérifiable, Phala permet de créer des calculs corrects avec vérification tout en les gardant confidentiels.

Nous désirons également faire en sorte que le logiciel sur le Cloud Phala reste conforme aux différents règlements à travers les différentes juridictions sur le sujet délicat de la confidentialité tout en préservant les caractéristiques annoncées.

Pour un exemple plus concret de cet aspect, une brève explication de pDiem sera bientôt disponible, il s’agit d’une couche confidentielles construite sur Diem (anciennement Libra proposé par Facebook) qui pourra se connecter sur d’autres blockchains et ainsi permettre un usage similaire au transfère d’espèces de sa monnaie tout en restant conforme aux règles AML/CFT (anti-blanchiment d’argent et anti-financement du terrorisme) sur la base d’un protocole.

Nous allons débloquer la technologie Phala de stacking et encourager le réseau à devenir effectif, mais il reviendra aux participants de se manifester et de définir les règles. L’équipe de Phala ne possède que 5% de l’émission initiale des jetons du réseau qui sont acquis au fur et à mesure. En tant que réseau basé sur Polkadot, nous aurons un système de gouvernance on-chain, les détenteurs de jetons PHA affecteront directement une quelconque mis à jour du système. En tant que membre de la Fondation Linux CCC (Confidential Computing Consortium) et du Substrate Builders Program, l’équipe Phala aidera les autres développeurs à se former et à bénéficier de ses possibilités.

Avec 2 subventions de la Fondation Web3, nous développons également les deux premières applications de la technologie Phala, nous prévoyons de les rendre open-source des leur sortie et de les garder au sein du réseau.

La première est Web3 Analytics ⎯ une plateforme similaire à Google Analytics qui connecte les fournisseurs de données, les sites internet, et les applications d’autres utilisateurs ou autres détenteurs de données ⎯ accompagné d’autres outils et produits d’analyse.

Sa fonction principale est de permettre aux canaux de bout-en-bout de produire le résultat d’une analyse sans révéler la source originelle des données. Elle se distingue de Google Analytics en ce qu’elle est plus généralisée, permettant à une tierce-partie consommatrice de données ou à un fournisseur de service d’analyse de définir ses propres objectifs tout en vérifiant que ce logiciel n’est pas utilisé pour espionner les fournisseurs de données. W3A travaillera avec l’infrastructure Web 2.0 en tant que réseau Web 3.0 décentralisé tel qu’Ethereum, IPFS et Polkadot. Visitez cette démo de tableau de bord et lisez cet article pour en savoir plus à ce sujet.

Le second cas-d ‘usage est pDiem, que nous avons évoqué plus haut.

Sa fonction principale est de fournir le droit fondamental à une confidentialité financière à plus de 3 milliards d’utilisateurs de Facebook. Plus de détails à venir.

Ce n’est que le début pour Phala et PHA, donc restez connectés!

Documentation : Phala Network Docs | Phala Network Docs

Livre blanc : https://files.phala.network/phala-paper.pdf

Livre blanc économique : https://files.phala.network/phala-token-economics-en.pdf

P.S. : Notre vision est trop massive pour être réalisée entièrement par une seule équipe et il y a beaucoup à gagner en construisant avec ou sur Phala.

Si vous désirez construire avec nous ou en savoir plus, n’hésitez pas à consulter les liens ci-dessus et n’hésitez pas à nous contacter via nos réseaux sociaux.

A propos de Phala

Phala est une plateforme de contrat-intelligents légère, puissante et sécurisée qui opère les contrats dans un environnement d’exécution de confiance enclavée dans des processeurs, créant un nouveau Cloud informatique confidentiel et des services pour les entreprises et les particuliers.

Le réseau Phala sera une parachain sur Polkadot et une solution pour les besoins de confidentialité des générations à venir. Membre du Confidential Computing Consortium (CCC). Bénéficiaire de 2 subventions de la Fondation Web 3.0.

![]() — Abonnez-vous | Site Internet | Twitter | Github

— Abonnez-vous | Site Internet | Twitter | Github

![]() — Discord | Forum | Telegram

— Discord | Forum | Telegram