Bienvenue à un autre épisode de notre série AMA. Aujourd’hui nous sommes ravis de parler de la session AMA avec nos amis de Phala Network.

Phala est un réseau de calculs informatiques en Cloud qui offre une puissance de calcul comparable aux services Cloud existants, protège la confidentialité des programmes gérés tout en maintenant les propriétés d’une blockchain en étant sécurisé et sans tiers de confiance. L’AMA a eu lieu le 31 Mars et notre invité était @MarvinPunk (Co-fondateur et directeur général).

Le total des récompenses était de 500$ divisé en trois parties. Dans ce Recap AMA nous allons essayer de vous résumer quelques uns des points les plus intéressants.

PARTIE 1 : INTRODUCTION ET QUESTIONS DE LA COMMUNAUTÉ

Mary | Satoshi Club: Bonjour Satoshi Club ! Nous sommes heureux d’annoncer notre session AMA avec Phala Network ! Bienvenus au Satoshi Club.

D. | Satoshi Club: Salut Satoshi Club !

Mary | Satoshi Club: Bonjour ! Bienvenu, comment allez-vous ?

Marvin (Phala Network): Super ! On fonctionne en tant que parachain avec succès.

Mary | Satoshi Club: Marvin, pourrais-tu s’il te plaît te présenter et nous parler de Phala Network.

Marvin (Phala Network): Bien sûr, merci ! Mon nom est Marvin, le co-fondateur et directeur général de Phala Network. Je dirige également, avec d’autres fondateurs de projets Polkadot, un fond décentralisé qui s’appelle PAKA. J’étais chef de produit Senior chez Tencent & Didi. J’ai travaillé sur le projet face à des millions d’utilisateurs, et je suis personnellement doué pour la conception de stratégie d’entreprise, j’ai de l’expérience dans la conception de service, la prise de décision basée sur les données et le modèle économique.

En 2018, j‘ai passé beaucoup de temps à comprendre ce qu’est la technologie blockchain, le POW, les contrats-intelligents et les applications décentralisées.

Pendant cette période j’ai rencontré beaucoup d’amis et avec un ami Anglais j’ai réalisé le premier compte-contrat Switch sur EOS. Donc c’est comme ça que je suis arrivé dans le monde de la crypto.

Au même moment, Hang Yin réussissait avec BTG (un projet fork issu du Bitcoin pour contrecarrer le contrôle par les mineurs des projets tels que BCH ou BSV). Cependant, à cause de sa trop grande décentralisation pour le rendre meilleur, il a également essayé de trouver une meilleure voie pour développer sa carrière. Après discussion, nous avons convenu de démarrer un nouveau projet et avons pensé que le web 3.0 pourrait être le meilleur choix, ce qui fut le début de Phala Network.

D. | Satoshi Club: Combien de personne travaillent chez Phala au total ?

Marvin (Phala Network): Nous avons 4–5 personnes à temps partiel.

Mary | Satoshi Club: Quand as tu démarré le projet Phala Network ? Combine de temps s’est écoulé entre l’idée et aujourd’hui ?

Marvin (Phala Network): Nous avons décidé de résoudre ce problème en développant le contrat-intelligent confidentiel. Nous nous connaissons depuis que nous nous sommes rencontrés à la compétition Olympic Computer. C’est mon histoire et celle de Phala.

Question 1 de @meml97 sur Telegram

En lisant sur votre projet j’ai vu que Phala est connu pour être un des plus important, si ce n’est le #1 des projets liés à la sécurité sur Polkadot qui existe actuellement. Mais comme nous le savons il y a également d’autres très bons projets qui ont pour ambition de fournir la sécurité pour l’écosystème Polkadot. Donc selon vous quels sont les plus gros avantages qui permettent à Phala d’être le #1 pour cet écosystème par rapport à tous ces concurrents ?

Marvin (Phala Network): C’est une assez grosse question. Pour l’instant, il y a trois types de protocoles confidentiels dans le monde. Basé sur la connaissance ZK, basé sur MPC et TEE et bien sûr il y a le mixer tel que Tornado. Mais Phala n’est pas vraiment similaires à ceux-ci : Phala est un Cloud de calculs privé. Cela veut dire qu’il offre l’informatique généralisée à une échelle publique Cloud, avec une couche de base propriétaire confidentielle — C’est à dire que les transactions des utilisateurs ne sont pas révélées publiquement.

Il combine un réseau P2P de matériel de calcul+logiciel avec un blockchain qui est nécessaire pour plus de sécurité et d’ordre. Toutefois, toutes les opérations de calcul se font sans tiers de confiance même sans une blockchain, ce qui veut dire qu’il n’y a pas d’exécutant centralisé ou de contrôleur de données, mais l’évolutivité (le débit) est similaire à une infrastructure serveur centralisée. Vous pouvez faire fonctionner un programme quelconque sur Phala, aussi bien autonome comme des contrats-intelligents, ou juste un code « normal » qui peut être mis a jour et entretenu une fois sa sortie sur le réseau.

Par conséquent, Phala peut héberger n’importe quel type de programme, en combinant le meilleur de Web2 et Web3 sous un seul toit. Il offre une innovation notable aux deux car il apporte la confidentialité sans tiers de confiance aux applications centralisées ou une évolutivité au Cloud publique et la confidentialité généralisée aux Dapps.

Mary | Satoshi Club: Pouvez-vous dire que Phala est une solution de confidentialité ?

D. | Satoshi Club: Donc Phala est un projet pionnier en son sens ?

Marvin (Phala Network): Mais il y a aussi une troisième dimension à Phala : il crée une infrastructure pour l’échange de données à une échelle énorme entre des parties qui n’ont pas besoin de se faire confiance.

Question 2 de @Arisabela sur Telegram

Sur votre site internet, un des cas d’usage pour votre technologie est l’intelligence artificielle et la santé. Je suis impliquée dans le monde de la santé et je suis également une enthousiaste des technologies blockchain. Je me demande comment vous pouvez combiner les différents composants de votre TEE aux services de santé, plus particulièrement pour les dossiers médicaux et les statistiques en temps réel ?

Marvin (Phala Network): Question très intéressante. Nous pensons que le cas d’usage avec le plus de valeur concerne les données sensibles : par exemple, le profile de santé. Pour le moment, on ne peut pas donner de données de santé à une tierce partie car ils pourraient s’en servir, c’est très dangereux.

Pour cela l’intelligence artificielle fonctionne bien mais les docteurs ne peuvent toujours pas bénéficier de vraie percée en médecine avec intelligence artificielle.

Mary | Satoshi Club: Quelle est votre solution ?

Marvin (Phala Network): C’est un problème typique dans le traitement de données informatiques entre plusieurs parties, qui est le meilleur cas pour la blockchain TEE (environnement d’exécution de confiance). Phala va lancer une plateforme d’analyse de données nommée Web3 Analytics. Rendue possible par la technologie TEE qui fonctionne sur le Cloud publique confidentiel de Phala, W3A est un outil qui effectue l’analyse des données dans les nœuds TEE et sort les résultats uniquement vers les parties autorisées.

Ces calculs seront faits en parallèle par des centaines et même des milliers de nœuds dans le futur. En comparaison, un seul TEE connecté à Phala peut traiter des ordres avec des données et des calculs d’une magnitude plus grande que tout Ethereum en remplaçant le consensus décentralisé par du matériel trust-minimized (à confiance minimisée). Dans Web3 analytics, les données utilisateurs sont cryptées de bout-en-bout entre le navigateur de l’utilisateur et le back end (un contrat-intelligent confidentiel sur le logiciel sans tiers de confiance Phala), et les données cryptées seront stockées dans un réseau d’espace de stockage décentralisé (pensez à Filecoin).

La clé de cryptage est accessible uniquement par le propriétaire et par le contrat-intelligent qui fonctionne dans l‘enclave d’exécution de confiance (c’est à dire qu’elle est inaccessible par une quelconque partie externe). Par nature, les données personnelles brutes sont uniquement lues et traitées par le contrat-intelligent et ne seront pas extraite du TEE sans la permission de leur propriétaire.

Mary | Satoshi Club: Pour quand planifiez-vous le lancement de votre plateforme d’analyse ?

Marvin (Phala Network): Nous avons déjà reçu une subvention de la fondation Web3 pour Web3 Analytics, nous avons beaucoup travaillé dessus. Le lancement est prévu pour le mois de Juillet.

Mary | Satoshi Club: Entendu. Donc vous aspirez à ajouter une couche de confidentialité pour toutes les données dans le Cloud ?

Marvin (Phala Network): Bonne idée ! Pour le moment, GCP et Azure ont leur Cloud confidentiel. Mais il n’y a pas de Cloud permissionless (en libre accès), et il n’y a pas de Cloud qui puisse vérifier les résultats sans tiers de confiance.

Question 3 de @AugusS7 sur Telegram

Je comprends que les données sont totalement isolées, ce qui fournit une garantie aux membres puisque seule les actions autorisées peuvent accéder aux données, mais pourriez-vous définir ce qu’il faudra faire pour que ces actions soient autorisées ? Sont-elles uniques ou y a t’il plusieurs actions a sélectionner ?

Marvin (Phala Network): Phala Network fournit des calculs en Cloud sur le plan mondial. Il peut être utilisé comme une plateforme pour des contrats-intelligents. Ils diffèrent des contrats dits « traditionnels » sur les réseaux tels qu’Ethereum car les contrats-intelligents de Phala sont exécutés à l’intérieur d’une enclave dans le processeur, c’est à dire l’environnent d’exécution de confiance (TEE).

Le programme qui fonctionne à l’intérieur du TEE est très isolé en utilisant la RAM cryptée physiquement. Un attaquant malveillant ne peut ni lire les données dans la mémoire sans autorisation (c’est à dire la clé cryptographique qui est stockée à l’intérieur du même TEE uniquement visible par l’appareil lui même et pas par une machine externe ou un logiciel externe avec lequel il interagit), ni manipuler le programme pour modifier son comportement de manière indésirable.

Mary | Satoshi Club: Est-ce que quelqu’un d’autre utilise cette méthode hormis Phala ?

Marvin (Phala Network): De manière générale, WASM et même EVM peuvent être exécutés dans un environnement TEE. Donc les contrats confidentiels sont très facile à programmer. Oasis Labs et Secret Network.

Question 4 de @Indomiekuy sur Telegram

Pouvez-vous nous expliquer le mécanisme de minage de Phala ?

J’ai lu que Phala utilise le NPoS pour le consensus au lieu du PoW.

Qu’est-ce qui est différent entre un consensus NPoS et Pow ?

Et au sujet du minage il est dit « prochainement », pouvez-vous nous dire quel coin sera disponible pour le minage ? C’est comme BTC/ETH ?

Marvin (Phala Network): La version simple : Le mécanisme de minage de Phala est ce que l’ont peut appeler « Preuve de Processeur » comment cela se passe ? A cause de TEE. La première machine de minage de Bitcoin et l’ordinateur personnel, ainsi le 3 Janvier 2019, Satoshi Nakamoto a miné les premiers 50 BTC avec son ordinateur personnel. Egalement, dans la théorie du Big Bang 》, Sheldon a miné des BTC en utilisant le vieil ordinateur de Howard. Après cela, nous avons découvert que les GPU (Graphics Processing Unit) des cartes graphiques ont une grande puissance de calcul et de minage, la quantité de GPU dans 1 carte graphique est égale à des douzaines de processeurs CPU, ce qui peut fortement augmenter l’efficacité du minage.

De nombreux actifs de crypto monnaie, incluant BTC, ETH ou DOGE, utilisent le PoW (Preuve de Travail) pour leurs algorithmes de consensus. PoW réfère en général aux équipements de calcul qui trouvent des nombres aléatoires à travers des attaques de Force Brute (Brute-Force).

Donc lorsqu’on en vient au processeur, on rencontre toujours ces deux questions :

— En tant qu’unité de calcul principale, la puce du processeur consiste en ; unité de prédiction de branchement, unité de stockage ainsi que d’autres modules de branchement, ce qui n’est pas la meilleure solution pour le PoW.

— Le processeur n’est par nature pas bon en calcul parallèle, il peut uniquement effectuer des douzaines de tâches une fois, toutefois ce dont le PoW a besoin c’est la puissance de calcul pour résoudre le problème parallèle.

D. | Satoshi Club: Donc nous avons besoin d’un bon ordinateur pour miner ?

Marvin (Phala Network): La conception du Bitcoin par Satoshi Nakamoto est « vote avec leur puissance de processeur ». Donc pour un actif crypto basé sur le PoW, avec sa croissance bien connue, il n’y a pas de doute qu’il aura une évolution de minage CPU — minage GPU — minage ASIC, c’est le résultat inévitable de l’algorithme de consensus de la Preuve de Travail (PoW).

Dans sa conception, l’architecture de Phala Network choisi de détacher le consensus du calcul à effectuer :

- Dans la partie consensus, Phala peut réalise l’accès libre au sein du système NPoS en partageant la sécurité de Polkadot au lieu d’utiliser le PoW.

- Dans la partie des calculs, parce chaque TEE est non-byzantine, le travailleur TEE peut garantir la fiabilité du calcul en considérant la sécurité est bonne. Par ailleurs, le partage équivalent du module économique et le mécanisme de minage de PHA peut motiver les travailleurs TEE à s’enregistrer sur Phala Network tout en restant en ligne même en effectuant la tâche de calcul spécifiée.

Mary | Satoshi Club: Uniquement PC ?

Marvin (Phala Network): Oui, uniquement PC, ASIC et GPU ne pourront JAMAIS créer du PHA. Pour plus d’information merci de lire nos docs :

D. | Satoshi Club: Est-il possible de construire un rig de minage spécial pour miner du PHA ?

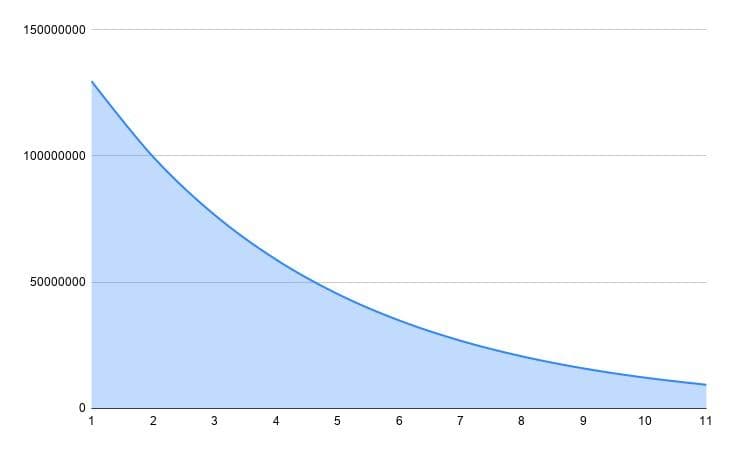

Marvin (Phala Network): Phala distribuera 700 millions de PHA à travers le minage TEE de PHA. L’approvisionnement total des récompenses pour le minage sera fixé sans émission et les récompenses de minage vont diminuer au fil du temps. Bienvenu pour créer de PHA !

Question 5 de @johana0012 sur Telegram

Phala dit la chose suivante : « si quelqu’un veut obtenir les mots de passes, il devra casser le réseau TEE de Phala, ce qui voudrait dire attaquer simultanément les nœuds de minage TEE ainsi que les noeuds Gardiens repartis tout autour du monde, et tout ça simultanément. Ce qui est pratiquement impossible ».

La technologie se développe chaque jour un peu plus. N’y croyez pas. Avez-vous étudié la possibilité de faire des ajustements de votre technologie pour permettre d’adapter la sécurité dans le futur ? Faites-vous des tests de sécurité ?

Marvin (Phala Network): Notre modèle de menace suppose que le fabricant de TEE est fiable. Ce qui est raisonnable. Premièrement, ils ne savent pas comment leur matériel sera utilisé et donc ne peuvent pas planifier une attaque en avance, ce qui réduit significativement les risques.

Deuxièmement, si touché par ce que l’on appelle une attaque Zero-Day, les autres applications fonctionnant sur ce processeur (en dehors du TEE) sont généralement à risque. Aussi, nous avons vu des exploitations matérielles de TEE dans le passé — jusqu’ici plutôt théoriques et venant d’ordinateurs de recherche scientifique. Heureusement, ces vulnérabilités peuvent le plus souvent êtres mitigées de différentes manières.

Il est commun de penser que les vulnérabilités logicielles sont corrigeables alors que les vulnérabilités matérielles ne le sont pas. Ce n’est pas toujours le cas. Le CPU peut être corrigé par des mises à jour du microcode. Etant donné que la conception spécifique de l’architecture des TEE Intel SGX, la plupart des vulnérabilités peuvent être corrigées. Admettons que la vulnérabilité nécessite un accès physique pour être exploitée, comme d’autres articles le suggèrent, les mineurs peuvent être capable de voler des données à partir des contrats confidentiels.

D. | Satoshi Club: Donc tout est sécurisé ? Et à propos des audits ? En avez-vous effectués ou est-ce prévu ?

Marvin (Phala Network): C’est assez dur de faire des audits pour Phala, parce qu’on peut seulement faire l’audit pour la blockchain. Mais on ne peut pas autider lapartie hors chaîne, qui est la couche de calculs, parce que la partie hors chaîne de Phala est basée sur la confiance TEE.

Cependant, si plus d’une reproduction existe, les multiples TEE essaieront d’engager les états des contrat-intelligents mis à jour sur la blockchain. Dans ce cas, il y aura un simple procédé de vote on-chain. Nous avons besoin d’une simple majorité pour « finaliser » les états. En ajoutant les reproductions aux exécutions de contrats-intelligents basées sur les TEE qui n’ont autrement pas besoin d’eux pour améliorer les propriétés de confiance, nous maintenons un modèle de sécurité fall-back similaire à la sécurité de Polkadot basé sur les validateurs. L’attaquant doit contrôler une quantité suffisante de mineurs pour casser l’exactitude, même si le modèle de sécurité du SGX est complètement cassé.

Pour finir nous planifions de prendre en charge d’autres matériels TEE tels que AMD SEV et Arm TrustZone. Si d’autres fabricants entraient dans la course pour éliminer l’hégémonie de Intel sur ce type de matériel qui n’en est qu’à ses débuts, nous les adopterions rapidement pour assurer la fiabilité de Phala et la résistance à n’importe quelle exploitation malveillante.

Question 6 de @h1drX sur Telegram

Dans Phala Network, chaque contrat (c.) est associé avec une clé symétrique appelée Clé de contrat (k). Les clés de contrats sont générées par les Gardiens au sein de pRuntime. Pouvez-vous expliquer comment ces clés fonctionnent et quel est leur usage dans Phala Network ?

Marvin (Phala Network): L’attestation à distance prouve qu’un certain code (mesuré par le hash du code), optionnellement avec des données sur mesure générées par le code, est en fonctionnement dans un enclave Intel SGX authentique.

D. | Satoshi Club: Au passage, est-il possible d’implémenter un fork dans le réseau de Phala au cas où les choses tourneraient vraiment mal ? Pour prévenir les conséquences d’une attaque ou quelque chose dans le genre ?

Marvin (Phala Network): L’attestation à distance est une construction basique de clocs pour les contrats-intelligents confidentiels. Mais ce n’est pas souvent utile si nous ne pouvons pas établir une communication sécurisée de bout-en-bout entre l’utilisateur et le TEE. OUI, et ce n’est pas un fork….. La blockchain basée sur Substrate peut être mise à jour par un vote démocratique ! Cela peut se passer tous les jours pour mettre à jour Intel SGX, le seul TEE actuellement pris en charge par Phala, Phala fournit également un protocole Secret Provisioning pour résoudre ce problème élégamment. En adoptant le protocole Secret Provisioning, une chaine de confiance des utilisateurs de pRuntime peut être établie.

-

La blockchain a un hash du code canonique de pRuntime.

-

pRuntime fait fonctionner le protocole d’attestation à distance, récupère le rapport avec les données : le hash du code attesté (pRuntime lui-même) ; et la clé publique d’une clé associée à une d’identité éphémère.

-

Le rapport RA est remit à la blockchain et validé on-chain.

-

La blockchain compare le hash du rapport RA (implique que : le participant est un pRuntime canonique dans ce TEE).

-

La clé publique d’identité est enregistrée sur la blockchain (implique que : seul le pRuntime actuel a le contrôle sur cette identité).

Comme résultat, un long message est signé par la clé d’identité, il doit être produit par le pRuntime inscrit. Les utilisateurs peuvent ultérieurement établir une connexion de type TLS à un pRuntime avec sa clé publique enregistrée.

PARTIE 2, QUESTIONS DE LA COMMUNAUTÉ TELEGRAM EN DIRECT

Le chat a été ouvert pendant 120secondes ; beaucoup de questions ont été postées par la communauté de Satoshi Club. Notre invité en a choisi certaines.

Question 1 de @1ahkoklu sur Telegram

Est-ce que Phala a un produit de staking passé où je peux stake avec le meilleur rendement par année ?

Marvin (Phala Network): Premier gagnant : Nous avons un système de staking pour le travailleur TEE, mais nous devons attendre sur les enchères de Kusama, et Phala pourra fonctionner en tant que parachain.

Question 2 de @cengizhantekin sur Telegram

Je vois que les fonctions « interopérabilité » et « inter-chaîne » existent dans Phala, qui sont très importantes pour un réseau. Donc quelle blockchains allez-vous servir avec ces fonctionnalités et dans quel intervalle de temps ?

Marvin (Phala Network): 2e gagnant : Les réseaux Polkadot et Kusama sont nos premières cibles, et Acala Network, Litentry, Moonbeam, Plasm et TOUTES les parachains : Pour nous en tant que parachain, il est assez simple de servir Substrate.

Lisez ceci :

Question 3 de @mem197 sur Telegram

J’ai vu que certains produits de Phala offrent à ces utilisateurs deux choses appelées « DarkPool » et « DarkWallet », cela m’a intrigué que vous les présentiez ensemble sur votre site internet, fonctionnent-ils comme un seul produit, et si oui pourquoi ?

Pouvez-vous nous en dire plus sur ces produits et pourquoi sont ils appelés « Dark » ?

Quelles différences ce DarkPool et ce DarkWallet ont comparé à une pool normale et à un wallet normal ?

Marvin (Phala Network): 3e gagnant : Dark Wallet : Un wallet on-chain qui active les actifs sur toutes les parachains pour les convertir en actifs « invisible ». Parce qu’il y aura tellement d’actifs-parachain sur Kusama et sur Polkadot, la protection de la vie privée pour les utilisateurs est un point nécessaire. Les utilisateurs sur n’importe quelle parachain comme Acala, Reef, Litentry peuvent facilement transférer leurs actifs sur Phala Network, et déposer leurs jetons dans le Dark Wallet. Grâce au XCMP offert par Polkadot, cela peut être fait en libre accès, même sans changer une seule ligne de code de l’autre côté de la parachain, chaque fois que des actifs sont déposés sur le Dark Wallet, toutes les transactions de transfert sont cryptée en e2e et ne pourront pas être identifiées comme étant un « transfert » sur l’explorateur de bloc. La blockchain a uniquement le cryptogramme illisible.

Question 4 de @marketingrentable sur Telegram

Comment Phala Network gère pour combiner l’évolutivité, l’interopérabilité et la composabilité pour interagir avec d’autres blockchains, dans un environnement qui fournit la sécurité et la vitesse des transactions ?

Marvin (Phala Network): 4e gagnant : Tel que mentionné auparavant, Phala est une blockchain d’architecture hybride TEE basée sur Substrate. Mais jusqu’ici, tous les protocoles TEE manquent de fondations d’interopérabilité-composabilité. Comme nous le savons, l’interopérabilité-composabilité est la pré condition la plus importante pour l’écosystème DeFi sur Ethereum, pourtant, Phala, en référence à une conception créative, a complété l’interopérabilité-composabilité entre les contrats et même entre les blockchains. Phala n’est pas basé sur Byzantine, et l’accès libre est garanti par le matériel en libre accès, mais le matériel seul ne peut pas accomplir la disponibilité et la l’uniformité de l’état.

Si vous l’éteignez, le matériel est hors d’usage ; de multiples nœuds de calcul de confiance sont nécessaires pour interagir, et la séquence incertaine de l’exécution du code aura comme conséquence un double-spending, ce qui ne satisfait pas uniformité de l’état. Donc nous devons résoudre ces deux problèmes avec la technologie blockchain. Pour laisser tout le monde télécharger les données sans permission en stockant la donnée de statut on-chain. Sous ce calcul de consensus, chaque nœud peut avoir le statut de manière uniforme. En 1 phrase, nous sommes nés avec l’aptitude inter-chaîne. Le contrat de Phala est parallélisme, et il devrait coopérer avec le protocole d’interopérabilité entre les contrats-intelligents pour accomplir la comparabilité. Nous sommes compatibles avec de nombreuses méthodes inter-chaîne.

Question 5 de @Rosane1a8 sur Telegram

En tant que réseau confidentiel, quelles données peuvent être intracables en utilisant Phala Network ?

Marvin (Phala Network): 5e gagnant : Tous types de données — — les données on-chain et des données off-chain. Par exemple,Web3 Analytics connecte les fournisseurs de données : les sites internet et les applications, leurs utilisateurs, ou d’autres détenteurs de données sur internet comme les appareils intelligents ou les bases de données autonomes — avec différents outils/produits d’analyse. Sa fonction principale est de permettre des canaux de bout-en-bout qui fournissent des résultats d’analyses sans révéler la source des données. Il se différencie de Google Analytics en ce sens qu’il est plus généralisé en autorisant des tierces-parties consommatrices de données ou des fournisseurs d’analyse de données à définir leurs objectifs pour eux-mêmes tout en vérifiant que le logiciel n’est pas utilisé pour espionner les fournisseurs de données.

Question 6 de @Elise_04 sur Telegram

Quel est l’avantage de Phala Network pendant cette période de pandémie ? Avez-vous prévu de développer un oracle en ligne avec le secteur de la santé qui pourrait aider à combattre ou même à éliminer la hausse des cas de COVID-19 ?

Marvin (Phala Network): 6e gagnant : Question très intéressante. Je pense que dans le scenario d’une épidémie, la blockchain a un effet de « traçage amélioré ». Cependant, cette technologie est une clé à double tranchant. Si elle ne coopère pas avec le rôle de « protection de la confidentialité », cela pourrait avoir des conséquences terribles ! Ce n’est pas que nous soyons inquiets à propos de la vie privée et que nous ne voulions pas collecter les données de tout le monde pour aider à prévenir l’épidémie. En référence à certaines mesures prises par Apple et Google, nous pensons qu’il est possible de tracer les dossiers de l’épidémie de manière raisonnable sans révéler les secrets des gens.

Par exemple, à travers Web3 Analytics de Phala, les utilisateurs peuvent personnellement gérer leurs données de déplacements. Les données des utilisateurs sont cryptées, et le décryptage n’est possible qu’avec la signature de l’utilisateur. Le procédé de décryptage est effectué dans la machine de mineur TEE de Phala et aucun module ne peut espionner l’exécution du procédé du TEE.

Question 7 de @Sumione sur Telegram

Avez-vous un jeton de Phala Network et où puis-je l’acheter ?

Marvin (Phala Network): 7e gagnant : Oui. Pour l’instant PHA est un ERC-20, vous pouvez aller sur Binance, Huobi et Uniswap pour acheter du PHA.

Question 8 de @Xusuo sur Telegram

Je vois que Phala a déjà développé un nom de protocole de prêt avec « Worker-Nodes ». Pouvez-vous nous partager les résultats ? PHA en stake. L’avez-vous déjà testé et implémenté avec succès ?

Marvin (Phala Network): 8e gagnant : A chaque étape du testnet Phala, nous lançons une campagne de minage. Sur POC-2, plus de 1000 nœuds complets ont rejoint Phala ; sur POC-3, nous avons attiré plus de 2500 TEE pour la compétition. Parce que nous avons préparé un réseau simple à rejoindre, des documents clairs, et parce que nous avons des modérateurs agréables, les mineurs peuvent rejoindre le minage à moindre coût. Cela nous a aidé à construire une communauté de mineurs très forte et très active.

Question 9 de @Airborne19 sur Telegram

LES APPLICATIONS CONFIDENTIELLES sont une des choses que les utilisateurs de Phala peuvent créer… Pouvez-vous svp me dire quel type d’APPLICATION CONFIDENTIELLES nous pouvons créer par le réseau ?

Marvin (Phala Network): 9e gagnant : Nous avons mis en place un Hackaton, il y a tellement de sortes d’applications qui peuvent êtres crées avec Phala ! Svp jetez un œil sur cet article :

Question 10 de @azrayeni sur Telegram

Je vois que le minage est disponible sur Phala donc où puis-je trouver le matériel TEE compatible nécessaire ?

Marvin (Phala Network): 10e gagnant : Vous pouvez regarder ce doc :

PARTIE 3, QUESTIONNAIRE ET INFO

Comme d’habitude pour la troisième partie, l’équipe de Satoshi Club a posé 4 questions sur Phala Network dans le chat. Les participants ont 10minutes pour répondre. 300$ seront distribués entre les gagnants.

Pour plus d’information et pour les futures AMA, rejoignez nos réseaux sociaux :

Telegram (groupe Anglais) : Telegram: View @Satoshi_club

Telegram (groupe Russe) : Telegram: View @satoshi_club_ru

Telegram (groupe Espagnol) : Telegram: View @satoshi_club_spanish

Telegram: Telegram: View @satoshi_club_channel

Site internet: https://esatoshi.club/

Twitter : https://twitter.com/esatoshiclub

Nos partenaires :

Phala Network Officiel: Telegram: View @phalanetwork