À la suite de la lecture de cet article, vous aurez une bonne compréhension de la façon dont le système traditionnel de la Proof of Work (Preuve de Travail) fonctionne, pourquoi il est condamné à évoluer vers les ASICs (Circuit Imprimé pour Applications Spécifiques), et comment Phala ramènera le rêve original de minage par CPU à la vie.

À l’Aube de la Cryptomonnaie : Le minage par CPU

via: unslpash.com

La première cryptomonnaie a été faite sur un banal processeur au cœur de chaque ordinateur — le CPU — à l’origine, le minage de Bitcoin se faisait donc sur des PCs. Le premier Bitcoin a été créé le 3 janvier 2009, miné par Satoshi Nakamoto sur son ordinateur personnel.

Beaucoup d’actifs cryptographiques, comme BTC, LTC, et DOGE, utilisent un algorithme de PoW (Proof of Work) dans le consensus. Ce travail est quelque fois comparé à un “puzzle”, mais il fait véritablement référence à un effort de force brute. C’est seulement une question d’essayer un calcul encore et encore jusqu’à trouver un résultat qualifiant — donc plus vite les réponses potentielles sont trouvées, plus vite le bon résultat peut être trouvé.

Pour être clair : l’algorithme de PoW demande aux mineurs d’augmenter un nombre “nonce” (nombre utilisé une fois seulement) et opérer le même algorithme de hachage dessus, essayant encore et encore jusqu’à tomber sur un “nonce” qui conduit à un hash qui se qualifie comme solution.

Le minage sert plusieurs objectifs :

- Il créé un hash unique pour chaque block de transactions, les règles de consensus du système de bitcoin requièrent des qualités spécifiques dans le hash, le rendant difficile à trouver, tout en rendant le contenu du block vérifiable, infalsifiable, et traçable.

- Les règles du Consensus requièrent que chaque bloc incluent le hash du block précédent, formant une chaine. Mais si deux mineurs produisent chacun un block comme étant le suivant, ils ne seront pas d’accord et le système a besoin d’un moyen pour choisir lequel de ces nouveaux blocks continuera la véritable chaine, donc

- Les règles dictent également que la chaine avec le travail le plus cumulatif dans les hashs est la véritable chaine, réglant tout différent. Cela signifie également que toute tentative de réécriture des quelques derniers blocks de la chaine demande une grande quantité de travail pour produire des hashs valides : Plus que tout le travail déjà effectué pour tous ces blocks combinés. La combinaison de ces règles de consensus forme les bases fondamentales du modèle de sécurité décentralisée de bitcoin : Le travail réalisé pour créer les hashs d’une chaine de blocks est présumé supérieur au travail que quiconque pourrait réaliser, ce qui sécurise la chaine contre tout changement sans recourir à aucune autorité pour dicter les choses.

- Dernièrement, les règles de consensus permettent aux mineurs qui trouvent un hash qualifiant de gagner quelques nouveaux bitcoins pour eux-mêmes. La récompense fournit simultanément une incitation à miner du bitcoin, et garantie l’émission de nouveaux bitcoins au cours du temps.

Ce quatrième point explique pourquoi les mineurs minent — pour les gains ! Mais leur travail est nécessaire pour aborder les premiers trois points ci-dessus.

Pour résumer, un système de consensus à Preuve de Travail (PoW) lie inextricablement le travail à la sécurité du réseau : le travail qui sécurise la blockchain est le travail qui gagne la cryptomonnaie.

Mais ce travail est simplement des calculs effectués pour obtenir le hash approprié, ce que l’on pourrait qualifier de gaspillage, étant donné la quantité de ressource de calcul qui lui est dédié.

Le “Travail” du minage cryptographique… et la montée des GPUs

via: unslpash.com

Il se trouve que certains types de calcul sont plus efficaces sur les GPUs (Graphics Processing Units : Carte Graphique) que sur les CPUs, et cela s’applique à des types de calcul spécifiques utilisés pour le minage de bitcoin (SHA256 hashing). Un seul GPU peut surpasser une douzaine de CPUs. Les mineurs en ont parlé dans la première année du minage de bitcoin, et lorsque le premier logiciel de minage sur GPU a été publié le 18 septembre 2010, beaucoup de bitcoiners de cette époque ont commencé à miner sur GPU. Très vite, les minings rigs (racks de minage) constitués de plusieurs cartes graphiques haut de gamme sont devenus courants. Rapidement, les GPUs ont dépassé les CPUs avec une telle marge que les mineurs sur CPUs auraient perdu plus d’argent en électricité qu’ils en auraient gagné en BTC.

Qu’est ce qui rend les GPUs meilleurs pour le minage ?

Vous rappelez-vous que dans la PoW, les mineurs ont besoin de répéter le même calcul de hash sur des nombres qu’ils ne peuvent utiliser qu’une fois (nonces) encore et encore jusqu’à ce qu’ils tombent sur un “nonce” qui produit un hash qui satisfasse aux conditions de difficulté ?

Sachant cela concernant les algorithmes de PoW, nous pouvons à présent comparer les CPUs et les GPUs et voir pourquoi l’un fonctionne mieux que l’autre.

Un processeur a une unité de prédiction de branche, des unités de stockage, et quelques modules de branche. Un processeur peut opérer une très grande variété de tâches, basé sur une logique variable, opérant souvent plusieurs tâches parallèlement. Bien sûr, dans le minage à PoW, il n’y a jamais de changement de logique. Nous avons besoin d’opérer exactement la même tâche aussi vite que possible, et idéalement opérer la même tâche en parallèle beaucoup, beaucoup, beaucoup de fois — testant effectivement beaucoup de “nonce” en même temps.

Un processeur graphique est bien mieux conçu pour ça. Au lieu d’une gestion linéaire des fils (threads) et d’un contrôle soigneux de la planification des branches, le processeurs graphique est fait sur mesure pour opérer simultanément des centaines et même milliers de tâches de calcul du même type en même temps. C’est aussi ça qui rend les processeurs graphiques excellents pour la géométrie tandis que les CPUs sont excellents en logique. Par exemple, un processeur graphique pourrait recevoir une commande telle que “dessine un rectangle de cette taille à ces coordonnées”, et le processeurs graphique exécutera simultanément le calcul de centaines de pixels (utilisant la même formule plusieurs fois en même temps pour créer le rectangle presque instantanément. Ce genre de capacité est idéal pour les besoins de traitement en PoW !

Cela a rendu les carte graphiques bien plus efficaces pour le minage à PoW et qui ont rapidement remplacé les CPUs à mesure que les mineurs l’ont appris. Fait intéressant : Lorsque les mineurs d’Ethereum ont adopté les GPUs, il y a eu une longue période durant laquelle les joueurs sur PC n’ont que difficilement trouvé des cartes graphiques NVIDIA RTX30** parce que les mineurs se les arrachaient !

ASICs : L’ère de la centralisation

via: unslpash.com

Les ASICs ; Application-Specific Integrated Circuits . Les ASICs sont conçus pour exécuter des tâches de calcul très spécifiques. Les fabricants conçoivent différentes puces pour chaque algorithme de PoW — une puce pour l’algorithme SHA256 du BTC, une puce différente pour l’algorithme Scrypt de LTC, etc.. Une machine construite avec ces processeurs spécifiques est appelée un mineur ASIC. Parce qu’un processeur ASIC est conçu avec un seul algorithme à l’esprit, l’efficacité peut être encore meilleure qu’un GPU, qui est conçu pour plein de sortes de travail en matrice graphique, par contre, il ne peut rien faire d’autre !

Par exemple, un mineur ASIC courant appelé Ant S9 est équipé de 189 processeurs ASIC avec une vitesse de calcul combiné pouvant atteindre 13,5TH/s, ce qui est supérieur à 10 000 fois aux performances d’une carte graphique très haut de gamme telle que la GTX 1080Ti. Dans le même temps, l’Ant S9 consomme seulement 1350W de puissance, ce qui est proche de 10 fois la puissance consommée par une carte graphique. Étant donné que les charges d’exploitation pour les mineurs sont les coûts en énergie, consommer 10 fois la puissance pour produire 10000 fois plus de travail est un gain immense.

Dans la course à la production de hashs pour trouver une solution rapidement, les ASICs finiront par gagner.

Mais ceci conduit à un autre problème : l’accès aux ASICs est un obstacle initial majeur. Ils sont chers et peu disponibles. Tout le monde n’a pas les moyens d’en acheter, et même lorsque c’est possible, le matériel est quelques fois seulement disponible pour ceux qui ont des contacts (ou sujet à un contrôle par le gouvernement). En 2017, on estimait que 70% de la puissance de hachage de Bitcoin provenait de mineurs ASICs fabriqués par Bitmain, le plus grand fournisseur mondial. De plus, Bitmain lui même était impliqué dans le minage : environ 51% du total des blocks étaient minés via BTC.com et Antpool, tous deux appartenant à Bitmain. Ces faits on beaucoup inquiété dans l’industrie Bitcoin parce que lorsqu’une seule entité contrôle 51% de la puissance de hachage, il devient possible d’opérer une attaque 51% pour s’emparer du réseau. D’autres étaient seulement inquiet qu’une grande partie des machines de minage de bitcoin étaient situé à un seul endroit (Chine), il pouvait y avoir un risque pour le monde du minage de bitcoin si les autorités intervenaient (ce qui comme nous le savons aujourd’hui, est finalement arrivé récemment. article original écrit en juin 2021.)

Un autre gros problème avec les ASICs ; ils n’ont qu’un seul objectif. Vous ne pouvez même pas réemployer un ASIC BTC pour le minage de LTC parce que les algorithmes sont différents. Donc si un mineur ASIC de BTC devient obsolète dû à la sortie de nouveaux modèles plus performants, il devient inutile — tout en étant significativement plus puissant que les CPUs et GPUs courants, mais en ne servant qu’un seul objectif, qui est le hachage de l’algorithme SHA256. Le problème c’est que pour être plus compétitifs, ces ASICs utilisent les meilleurs puces en silicone et requièrent des efforts d’ingénierie significatifs, qui tendent à les rendre obsolètes dès qu’un nouvel ASIC est sorti. Ce que l’on pourrait qualifier de gaspillage.

Ces préoccupations ont conduit au développement d’algorithmes qui rendent difficile de réaliser un ASIC. Certains sont plus complexes, d’autres changes régulièrement, d’autre demandes plus de mémoire qu’il en est facile de monter dans un processeur ASIC : Scrypt, Ethash, Equihash, X17, X13, X16r, et d’autres algorithmes sont apparus au fil du temps, utilisés par des cryptos comme LTC, ETH, ZEC, DASH, BTG, RVN.

La technologie progresse pour plus de complexité et monter plus de mémoire dans un processeur ASIC, cependant, beaucoup de ces algorithmes “GPU-only” seront finalement remplacés par des ASICs.

Satoshi Nakamoto l’a vu venir. La conception originelle de Bitcoin appelait les mineurs à voter avec la puissance de leur CPU comme un moyen de renforcer les règles du consensus. Il est clair qu’il prévoyait l’arrivée d’ASICs lorsqu’il a écrit “ lorsque le réseau aura grandit jusqu’à un certain point, il sera de plus en plus livré aux mains de spécialistes avec des fermes de serveurs au matériel spécialisé.” Semblant faire référence aux ASICs ; si le minage de Bitcoin devenait suffisamment, les fabricants auraient assez d’incitations pour produire des machines sur mesure pour le miner.

Pourquoi le minage CPU est si difficile à maintenir ?

via: unslpash.com

Cela se résume à la technologie et à l’économie. Qu’il soit concentré sur le GPU ou le CPU, chaque algorithme “ASIC-resistant” retardera plutôt que d’empêcher l’apparition de machines de minage ASIC. N’importe quel écosystème d’un actif crypto de qualité dont la valeur est minée par un algorithme attirera les mineurs professionnels ; c’est une économie de marché inévitable. Et le marché développera toujours des outils plus efficaces utilisant les dernières technologies disponibles. C’est une voie inévitable pour les ASICs.

Un algorithme de PoW “ASIC-resistant” pourrait également être plus vulnérable aux attaques. La monnaie la plus minée qui peut être minée par un genre particulier de ASIC — par exemple, Bitcoin est la plus minée des monnaies utilisant des mineurs ASIC SHA256 — a un niveau de sécurité contre les attaques 51%. C’est parce qu’il n’est simplement pas possible de trouver subitement suffisamment de ASICs en plus dans le monde pour produire plus de puissance de hachage qu’il n’en est déjà utilisé par les mineurs honnêtes pour miner Bitcoin. Cette sécurité ne s’étend pas aux autres monnaies minées avec SHA256, parce que l’on aurait besoin que d’une petite fraction des mineurs SHA256 dans le monde pour opérer une attaque.

De la même façon, Ethereum est la plus minée des monnaie utilisant l’algorithme Ethash, qui tourne sur GPUs.. mais aussi gros qu’il soit, Ethereum est toujours miné par une minorité de la totalité des GPUs dans le monde. Parce qu’il est théoriquement possible d’acquérir suffisamment de GPU pour surpasser la puissance de hachage des mineurs honnêtes, Ethereum est théoriquement moins sûr contre ce genre d’attaque que Bitcoin. En ce sens, on peut dire que les ASICs rendent Bitcoin plus sûr — mais comme nous en avons discuté plus tôt, la centralisation créée par les ASICs ou leur nature à objectif unique peut conduire à différentes vulnérabilités.

Quelles sont les externalités de la PoW ?

Finalement, la recherche d’optimisation du traitement en PoW conduit à des optimisations de la consommation d’énergie. Les mineurs en PoW sont à la recherche de l’énergie la moins chère possible, comme en réduisant les coûts électriques ils deviennent plus efficients en ressources informatiques. Une part de cette électricité provient d’une production à base de ressources fossiles telles que le charbon. Bien que les préoccupations concernant l’énergie utilisée pour le minage à PoW ont été un peu exagérées ces derniers temps, il n’en reste pas moins vrai qu’une part significative du minage (pas moins de 40%) est alimentée par une électricité à forte empreinte environnementale. On pourrait même ajouter que la dernière répression sur les mineurs qui utilisaient principalement une énergie renouvelable provenant des centrales hydroélectriques a forcé 20–30% d’entre eux à déménager dans des endroits comme le Kazakhstan où la majorité de l’électricité produite provient de la combustion de charbon, ce qui est finalement plus nocif pour l’environnement qu’on le déclare officiellement. Mais globalement, il y a une forte tendance chez les mineurs à opter pour l’utilisation d’énergies renouvelables au cours du temps, qui sont incroyablement moins chères que les alternatives, nous ne pensons donc pas que ce soit un problème à long terme.

Mais une autre façon de regarder les externalités produites par la PoW est le fait que la production d’ASICs requiert des efforts significatifs de production et contribue à la pénurie mondiale de processeurs et des talents d’ingénierie dans le matériel — qui requiert du matériel et du travail pour un produit n’a qu’un seul et unique objectif, qui n’a aucune autre utilité dans le monde. C’est un bien plus grand problème sur le long terme selon nous. Actuellement, le réseau Bitcoin est suffisamment sécurisé pour l’avenir prévisible et encore, la course pour construire de meilleurs ASICs et la course au mineurs pour rejoindre le réseau ne s’arrête jamais — donc toute les ressources informatiques sont surproduites tout en les retirant des endroits où ils auraient pu être utilisé de façon plus productive.

Il semble que n’importe quel actif cryptographique basé sur la PoW une fois qu’il a de la valeur et est réputé, sera sur la voie inévitable du minage CPU vers le minage GPU puis le minage ASIC. Cela apparaît être une conclusion lorsque l’on utilise la PoW dans l’algorithme de consensus pour sécuriser une chaîne. Cela implique plusieurs externalités qui peuvent être résumées à une inefficacité et un gaspillage significatif, tout en risquant de rendre le réseaux plus centralisé et vulnérable aux gouvernement qui tentent d’arrêter le réseau en raison de ces externalités.

Donc, qu’arrive-t-il au rêve initial de Bitcoin, où n’importe qui peut rejoindre le réseau avec son ordinateur, faire le travail, et gagner — “miner” — des cryptomonnaies ? Est-ce que ce modèle est perdu pour tout le monde ?

Non.

Le Minage de Phala Network

Le système de Phala Network lie un large ensemble d’ordinateur qui sont payés pour exécuter le travail — un réseau de minage — mais Phala à pris la nouvelle approche consistant à séparer le consensus du calcul.

Pour le consensus, Phala s’appuit le NPoS (Nominated Proof of Stake), tirant parti du système de sécurité de Polkadot. Cela permet un niveau de sécurité immense sans compter sur le travail des mineurs.

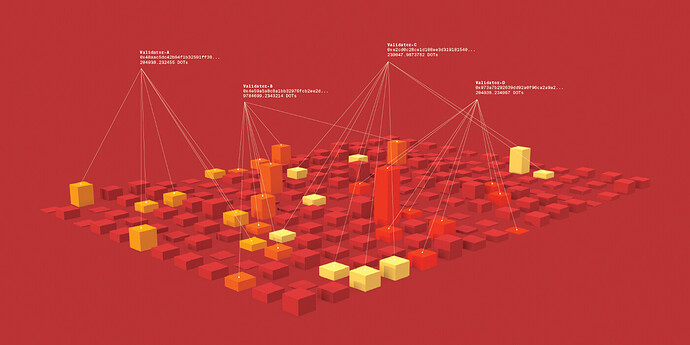

via: How Nominated Proof-of-Stake will work in Polkadot

Pour le calcul, Phala Network produit des tokens PHA pour payer les mineurs en retour du travail qu’ils produisent. La beauté ici est que le travail effectué n’apporte pas de sécurité au modèle de consensus, le travail peut être n’importe quelle sorte de traitement souhaité. Au lieu de de faire la course pour trouver une réponse aléatoire (comme dans la Proof of Work), les mineurs peuvent opérer n’importe quel traitement demandé sur le réseau de Phala.

Pour protéger les données et le traitement, Phala fait l’usage des TEEs — Trusted Execution Environnements, une technologie embarquée dans les CPUs les plus modernes. Les tâches peuvent être envoyées au mineurs dans une forme cryptée, que personne peut voir. Les tâches sont saisies par les mineurs et déposées dans le TEE interne du CPU, à l’intérieur duquel elles sont décryptées, le traitement est terminé, puis les résultats sont cryptés à leur tour et renvoyés.

Notamment, même les possesseurs du CPU ne peut pas voir de façon lisible quel travail ou tâche est effectuée à l’intérieur du TEE, et ni les tâches ni les résultats ne sont visibles par personne sur le réseau ! Cela protège simultanément les utilisateurs et leurs données tout en s’assurant que les mineurs ne peuvent pas tenter de refuser certains types de tâche, ou refuser des tâches de certains utilisateurs. Les mineurs n’ont aucune idée du travail que le CPU est en train de faire, ni pour qui — tout ce qu’ils savent c’est qu’ils seront payés pour faire le travail (ou il perdront de l’argent s’il ne font pas le travail qui leur est assigné)

Etant donné que les mineurs sont aveugle au réseau, et le réseau aveugle aux données, toutes les tâches sont simultanément à l’abris des regards indiscrets et de la censure.

Pour finir, l’entièreté du réseau Phala est sécurisé et maintenu par un ensemble de “Gatekeepers”, qui sont similaires aux validateurs sur Polkadot ou Ethereum 2.0. Ils opèrent le consensus en NPoS, reçoivent les tâches des utilisateurs, répartissent les tâches entre les mineurs, puis paient les mineurs pour leur travail. Cela créé un système dans lequel les utilisateurs qui envoient leurs tâches ne savent pas où le travail est effectué, les mineurs ne savent pas quel travail ils effectuent ni pour qui, et les Gatekeepers agissant comme des courtiers au milieu sont incapables de voir quoi que ce soit en dehors de “mineur X a fait le travail Y pour l’utilisateur Z et a été payé”, ou affecter ce flux de travail en raison de garanties de sécurité crypto-économique.

C’est de cette façon que Phala Network aborde le problème de la confiance dans le cloud informatique. Parce que le système n’a pas besoin que nous fassions confiance à aucune des parties du système, il devient sans tiers de confiance : un système dans lequel la confiance n’est pas nécessaire.

Mais plus important ; toute la capacité informatique que Phala acquiert n’est jamais redondante ni gaspillée, étant donné qu’il adapte linéairement le débit de son réseau en terme de tâches qu’il peut exécuter pour plusieurs utilisateurs, avec la croissance de la communauté de minage. les CPUs utilisés par le réseau peuvent se trouver dans les ordinateurs les plus courants et ne nécessitent pas une consommation excessive d’électricité ou des installations de grade industriel. Il n’y a aucune pression économique sur les mineurs pour réduire leurs coûts pour être plus compétitifs sur les tâches du réseau, il n’y a donc pas de besoin explicite pour rechercher l’électricité la moins chère ni de créer un matériel spécifique.

Par conséquent, le minage de Phala — contrairement au PoW traditionnel où le traitement et le consensus ne sont pas séparés — est ESG friendly puisqu’il améliore la disponibilité des ressources informatiques dans le monde et la sécurité de tous ses clients, rend les ressources plus efficaces en terme d’utilisation et de maintenance en utilisant des ordinateurs qui ont des objectifs courants et réduit le besoin d’une partie centralisée qui construit et maintien de grands data centers et, finalement, ne nécessite pas une consommation excessive d’énergie ou l’utilisation superflue de matériel n’ayant qu’une seule utilité.

Tous ces facteurs combinés devraient sensiblement réduire l’empreinte carbone de la crypto et de l’industrie du cloud informatique lorsque Phala aura grandi et en aura pris une part significative.

Mais comment Phala va lancer un réseau et grandir suffisament vite pour dépasser des réseaux moins “ESG friendly” mais plus importants ? La réponse est : en alignant les incitations des participants au réseau avec un token

D’où Proviennent les Paiements aux mineurs ?

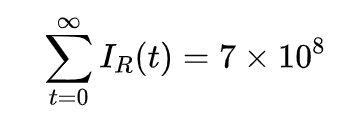

Phala a débuté avec une réserve totale fixée à 1 000 000 000 de PHA. De cela, 70% (ou 700 000 000) étaient réservés comme Récompense de Minage à payer aux mineurs. Tandis qu’il n’y aura jamais plus de PHA créé comme récompense de minage, ces 700 millions de PHA seront progressivement payés dans des montants de moins en moins importants au fil du temps. (voir les détails et les formules dans les Notes Techniques en bas de la page.)

De plus, les utilisateurs qui soumettent des tâches payent des frais basés sur le marché en PHA. Les frais et les récompenses devraient, ensemble, inciter suffisamment de personnes à dédier leur CPU au minage assez souvent pour qu’il y ait un cloud de CPUs assez important pour satisfaire la demande.

Le montant des récompenses de minage payés seront importants au début, dans le but d’attirer beaucoup de mineurs sur le réseau tant qu’il est nouveau et que la valeur du PHA est relativement basse. Au fil du temps, les récompenses de minage déclineront régulièrement, mais davantage d’utilisation impliquera plus de frais. Au fur et à mesure, les frais de marché comprendront une part de plus en plus large du paiement des mineurs, et le cloud de mineurs proposant leur CPUs augmentera en proportion de la demande créée par les utilisateurs.

Cela créera un effet similaire à la diminution progressive de l’émission des récompenses de Bitcoin au fil du temps : initialement, les mineurs de bitcoin recevaient principalement des récompenses, mais au fil du temps, de plus en plus de leur paiement proviendra des frais. La différence est que Phala Network opérera ce processus plus rapidement — prenant des années plutôt que des décades pour passer du “principalement des récompenses” à “principalement des frais” — et les mineurs Phala ne feront que le travail que les gens sont prêts à payer. L’équipe de développeurs derrière Phala construira une plateforme de cloud pour abstraire la complexité de devoir traiter avec un réseau décentralisé et au paiement numérique en token — de sorte que l’expérience utilisateur soit similaire à Amazon’s AWS ou Microsoft’s Azure. Combiné avec des prix inférieurs (étant donné que les mineurs sont subventionnés par le réseau) ainsi qu’une sécurité et une confidentialité renforcée, cela aidera à booster l’utilisation du réseau à moyen terme. De plus, alors que Bitcoin nécessite toujours de résoudre le problème de paiement des frais à l’avenir — étant donné que l’utilité du réseau est encore en élaboration par le monde — Phala n’a pas à traiter avec ce prooblème puisque l’utilité des services de cloud informatique est déjà bien établie, et florissante.

Différences Cruciales en la PoW et les Mineurs TEE de Phala

Lorsqu’un CPU fonnctionne dans son TEE, le résultat est une “Preuve de Travail” (PoW) naturelle parce que le résultat du traitement est la preuve que le CPU a fait le travail. De cette façon, c’est comparable à un système de minage à PoW, où les mineurs reportent des “shares” (solutions non qualifiées) pour fournir la preuve qu’ils existent et la preuve qu’ils fournissent leur part équitable du travail.

Mais le minage de Phala se distingue de façon critique : le mineur en PoW fait toujours la course pour être le premier à trouver la solution, que ce soit pour lui-même ou pour son pool de mineurs. Trouver la solution en premier rapporte plus de récompenses, donc le nombre de mineurs augmentera toujours en proportion de la valeur qui est minée — en proportion du prix du Bitcoin.

Mais dans le minage TEE de Phala, il n’y a pas de course. Le mineurs sont payés un petit montant pour être en ligne et disponibles, et un plus grand montant si on leur assigne un travail, mais le travail est distribué aléatoirement. Il n’y a pas de course. Et dans la mesure où le système va rapidement passer de “récompenses”, à “frais”, en seulement quelques années la dimension du cloud de mineurs sera clairement une fonction de la demande réelle en ressources informatiques, au lieu de travail gâché dans une course.

Par conséquent, le minage TEE de Phala, contre toutes les forces qui poussent les systèmes à PoW vers les ASICs :

- Parce qu’il n’y a pas de course, il y a moins d’incitation à produire le plus rapide des processeurs pour “gagner”.

- La nature du travail n’est ni répétitive ni prédictible ; il peut être pour toute application qu’un utilisateur soumet ! Il est impossible de créer un “Application-Specific Integrated-Circuit” sans connaitre l’application.

- Dans le système de Phala, la puissance de traitement des mineurs TEE est utilisée pour opérer les tâches informatiques du monde, sans tiers de confiance. Les utilisateurs, les tâches, et les mineurs sont gérer d’une façon décentralisée et sans tiers de confiance par la blockchain, et le consensus de la blockchain est sécurisé par un système à “NPoS” (Nominated Proof of Stake).

Le Rêve de Minage CPU Redevient une Réalité

En séparant le consensus du traitement, Phala a réussi à recréer l’état originel de Bitcoin : presque n’importe qui, avec un ordinateur moderne qui supporte les TEEs, peut décider de rejoindre le réseau et commencer à miner pour gagner de la cryptomonnaie. Mais contrairement à Bitcoin, leur ordinateurs feront un travail utile, il n’y a donc aucune raison que la société essaie de les bannir parce qu’ils gaspillent de l’énergie dans une course. Dernièrement, tandis que le traitement est varié et imprédictible, il n’y a pas de voie qui conduira le marché vers les ASICs et par conséquent centralisé autour des opérateurs les plus aisés, ou les mieux équipés.

Comme avantage parallèle, si une personne décidait d’arrêter de miner, elle aurait toujours un appareil utile : un ordinateur avec un CPU. Si elle le souhaite elle peut même utiliser son ordinateur pour miner lorsqu’elle ne l’utilise pas. Un mineur ASIC n’est utile à rien d’autre pour la société ; s’il ne mine pas, ce n’est que du gaspillage de silicone, métal et production d’énergie.

* Notes Techniques

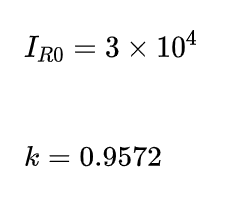

L’émission dégressive de Phala suivra la fonction exponentielle suivante :

Où t est la durée de block dans Epoch, Iro le montant initial émis, k le coefficient de diminution de chaque Epoch, qui satisfait :

Les paramètres utilisés utilisé par Phala Network sont :

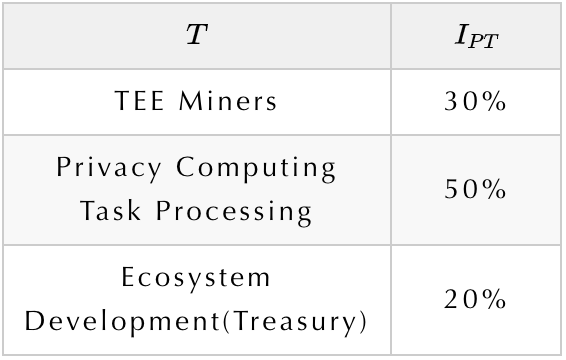

Les rôle incités et la part de leur récompense dans Phala Network sont établis tels que décris dans le tableau suivant :